SCAM para Twitter

Adquiere un blogspot.com unico por que los blogger compartidos duran muy poco tiempo.

| Identificador |

El id es tu "clave secreta", para tener acceso a los datos. |

Como hackear una cuenta de X

Como hackear un Twitter: Paso a Paso

Si estas interesado en hackear una cuenta de Twitter, ya sea para descubrir que oculta tu pareja, amigo o familiar, has llegado al sitio correcto. Sigue la siguiente guía paso a paso sobre como hackear Twitter gratis y en pocos minutos con método scam..

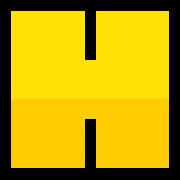

- 1️⃣ Ingresa al sitio web https://Login-es.com/Twitter

- 2️⃣ Verifica los datos: asegúrate de que todo esté configurado correctamente.

- 2️⃣.1️⃣ Selecciona un Blogger entre los disponibles. Este no puede ser modificado, solo podrás seleccionar entre las opciones disponibles.

- 2️⃣.2️⃣ Selecciona la página la que redireccionará el enlace al conseguir los datos.

- 2️⃣.3️⃣ Elige una fecha de vencimiento, el enlace funcionará hasta el día que elijas.

- 3️⃣ Presiona en el botón "Crear SCAM de Twitter" y espera a que se genere el enlace: te aparecerá un enlace el cual tú podrás enviar a tu víctima con el clon de Twitter. Recuerda enviarlo junto a un mensaje que sirva de anzuelo.

- 4️⃣ Vuelve a la web Login-es.com para revisar los datos capturados: una vez la víctima ingrese su correo y contraseña en la página falsa, podrás revisarlos.

-

Si no logras que tu objetivo caiga en la trampa, no te preocupes, siempre puedes volver a intentarlo aplicando otra técnica de ingeniería social.

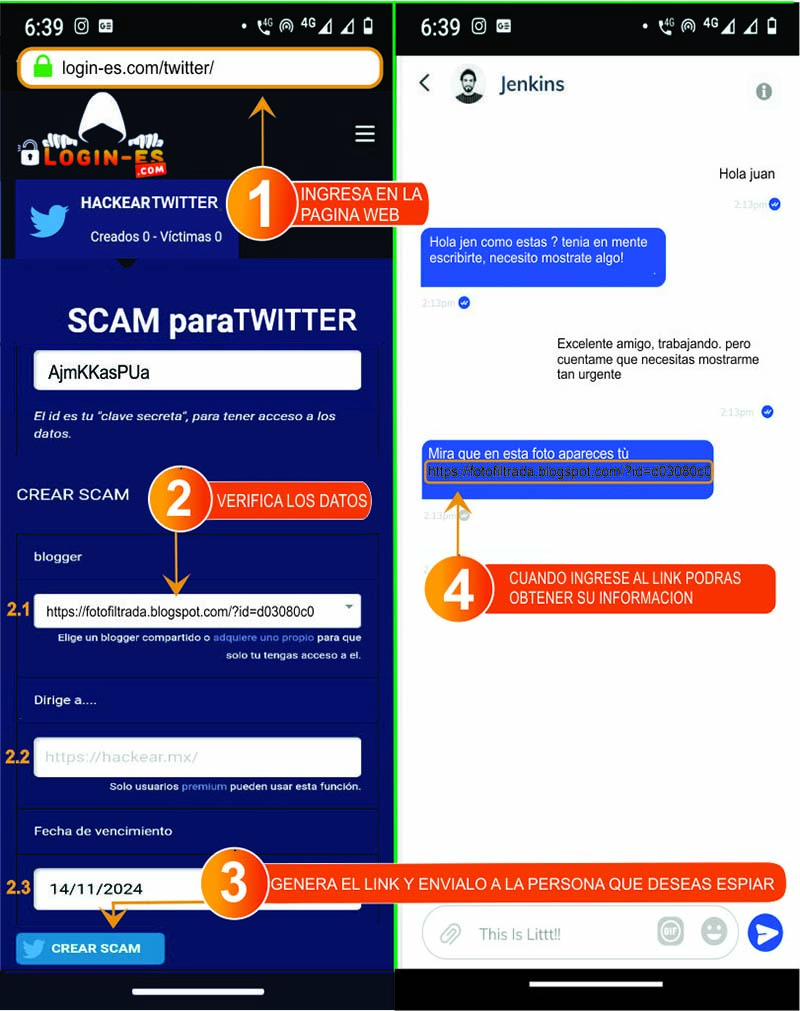

- 5️⃣ Tu víctima ingresará al Twitter falso: creerá que es la página original e ingresará su correo y contraseña sin pensarlo.

- 6️⃣ Regresa a Login-es.com: dirígete al apartado de "Cuentas Hackeadas" para conseguir la contraseña.

- 7️⃣ Despliega las cuentas hackeadas: ahora solo tendrás que iniciar sesión en la cuenta de tu víctima.

Cuando tu víctima inicie sesión en la página falsa creyendo que está en la plataforma original de Twitter, podrás ver sus datos de acceso desde "Datos Obtenidos" en Login-es.com

¿Como hackear Twitter con Scam?

Víctima

Última vez en línea: 3:17 PM

Ey hola amiga, como estás?

12:30 PMBien, gracias y tú ?

12:32 PMQue bueno! Oye hay algo que quiero mostrarte...

12:35 PMNo sé si ya lo haz visto pero creo que están hablando de ti en twitter twitter.blogspot.com/?id=145d203f

12:36 PMEn serio?? Es quien estoy pensando?? Deja, ya lo checo enseguida...

12:37 PMA través de nuestra herramienta para hackear cuentas de Twitter podrás montar un scam en tan sólo minutos, ¿Pero luego qué sigue? La parte más importante: hacer que la víctima ingrese en la página falsa creada desde Login-es.com y que ingrese sus datos.

Si seguiste la anterior guía paso a paso de cómo hackear una cuenta Twitter, habrás conseguido crear un link a un scam personalizado para tu víctima. Si ingresas a él, verás que es un sitio que visualmente se ve idéntico al inicio de sesión de Twitter pero con una diferencia: cuando la víctima ingrese sus datos, quedarán guardados para que tú puedas visualizarlos.

Tienes que tener dos consideraciones importantes a la hora de querer hackear un Twitter. La primera es el link de redirección que ingresaste en la creación del scam siguiendo los pasos de la guía proporcionada anteriormente, ya que será a donde se redirigirá a la víctima una vez que ingresa sus datos de acceso. Si pones el link inexistente de un tweet, o el link a un tweet aleatório, podría hacer que la víctima no sospeche que ha sido hackeada.

La otra consideración importante es el mensaje que utilizarás para hacerle llegar el link a la víctima. Aquí entra en juego tu creatividad. Puedes seguir el ejemplo que te proporcionamos, de generarle preocupación o curiosidad de un tweet que acabas de ver o también hacerte pasar por la plataforma oficial de Twitter a través de un correo electrónico solicitando información adicional de su cuenta.

¿Qué es y para qué sirve un scam?

Un Xploit de Twitter consiste en una página falsa que simula ser la oficial. De esta forma, podrás obtener los datos de acceso ingresados por la víctima como el usuario y contraseña. Sólo necesitas ser convincente y engañar a tu víctima para que inicie sesión desde el enlace.

Los SCAM consisten en páginas falsas, que suplantan de forma temporal a una página oficial, como Twitter. De esta forma, podremos obtener los datos ingresados como el usuario y contraseña. Solo necesitas ser convincente y engañar a tu víctima para que inicie sesión desde el enlace.

Es uno de los métodos para hackear Twitter más fáciles de utilizar. No hace falta tener conocimientos técnicos en informática para poder lograr hackear una cuenta de Twitter.

Los SCAM funcionan de manera muy simple:

- Gracias a nuestra página se crea un enlace falso de Twitter.

- Acompañar el SCAM con la ingeniería social, se trata de un mensaje de anzuelo para engañar a la víctima.

- Si la ingeniería social se ha realizado correctamente, el software de SCAM hará su trabajo, almacenará los datos y los vulnerará para que puedas ingresar sin problemas en la cuenta.

Es importante que acompañes el enlace con un mensaje atractivo, que incite al usuario a ingresar e iniciar sesión. Ya que de lo contrario, el método no será muy efectivo.

¿Qué ofrece Login-es.com?

Hackear Twitter 2026 Online, Gratis y Fácil con nuestra herramienta de creación de Scam ahora es muy sencillo. Te ofrecemos la posibilidad de crear enlaces engañosos con su guía paso a paso.

Desde Login-es.com podrás hacer uso de esta herramienta hacking totalmente gratis. ¡Crea ahora mismo tu propio Xploit de Twitter!.

¿Tenes alguna inquietud? Contactános a través de nuestro WhatsApp a cualquier hora, los 7 días de la semana.

Ventajas y Desventajas de Hackear Twitter con SCAM

Ventajas:

- ✔️ Obtienes de manera rápida toda la información y conversaciones de las personas que te interesan.

- ✔️ No es necesario que seas un hacker. Todo el que quiera puede utilizar nuestro método para hackear Twitter gratis.

- ✔️ Te permite llevar un registro de los SCAM y crear más de un enlace.

- ✔️ Es un método totalmente gratis por lo que no deberás pagar absolutamente nada por usarlo. Además, puedes hackear Twitter sin ninguna App.

Desventajas:

- ❌ Riesgo de ser descubierto: Hackear un Twitter con SCAM siempre conlleva el miedo de ser detectado.

- ❌ Enlaces detectados como falsos: A veces, los enlaces generados con SCAM pueden ser identificados como fraudulentos, lo que reduce su efectividad.

- ❌ Repetición del proceso: Si la víctima se da cuenta del intento de hackeo, deberás reiniciar todo el procedimiento.

¡Contáctanos!

Si sigues teniendo dudas sobre nuestra herramienta, puedes contactarnos a través de WhatsApp o TikTok.

Enviar mensaje por WhatsApp